为什么现代网站几乎都使用 CDN?CDN与源站隐藏机制

一、为什么现代网站几乎都使用 CDN?

随着互联网规模扩大,网站可能面临多个问题:

- 全球访问速度不稳定

- 单一服务器承载压力大

- 高并发容易导致宕机

- 恶意流量(如 DDoS)会影响正常用户

- 源站直接暴露容易被探测

CDN 的核心价值其实很丰富,主要包括这些方面:

首先是内容缓存加速,简单说就是把图片、视频这些静态资源存到离用户最近的"小仓库"里,就像你家门口的便利店 vs 远方仓库,大大提高访问速度。

其次是链路优化,通过更优的网络路径减少数据传输时间,让信息传递更快捷。

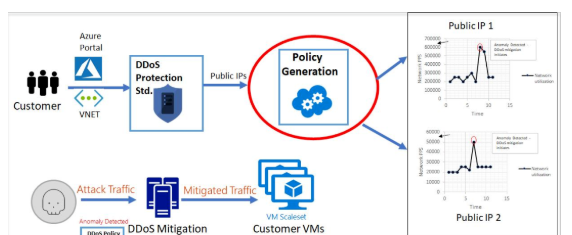

再者是防御恶意流量,就像小区保安一样,能帮我们屏蔽异常访问、过滤攻击请求。

还有一个关键作用是保护源站 IP,这就像你网购时快递单上不会显示你家具体门牌号,用户访问的永远是 CDN 节点,而不是原始服务器。

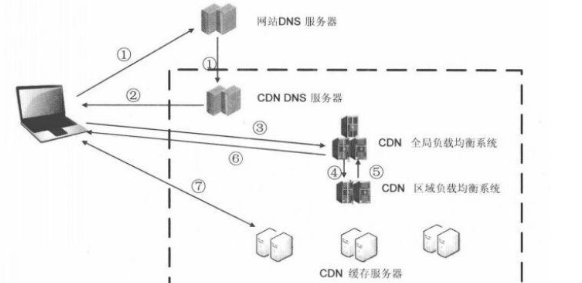

二、CDN 是如何隐藏源站 IP 的?

它的基本机制其实很简单,我们可以这样理解:

- 你访问某个域名时

- 域名解析会返回 CDN 节点的 IP 地址

- 然后由 CDN 负责与源站进行通信

- 这样源站 IP 就不会直接出现在公网访问路径中

这就是为什么用 ping、dig、traceroute 这些工具看到的都是 CDN 的节点,而不是真实服务器的地址。

三、CDN 为什么只能保护 Web 服务?

原因其实很简单:CDN 最初就是为 Web(HTTP/HTTPS)这类网页服务设计的。

它主要代理这两个端口的服务:

- 80 端口(HTTP)

- 443 端口(HTTPS)

而大量非 Web 协议由于它们的特性和连接方式,没办法由 CDN 代理,就像不同的交通工具走不同的道路一样。例如:

- SMTP(邮件服务)

- IMAP/POP(收邮件服务)

- FTP(文件传输)

- SSH(远程登录)

- 数据库端口

这些协议都要求点对点直接通信,不能像网页内容那样经由中间的反向代理或缓存系统中转。

因此我们可以这样总结:Web 服务可以通过 CDN 隐藏源站,而邮件、FTP、SSH 这些服务则必须直接连接到目标服务器。

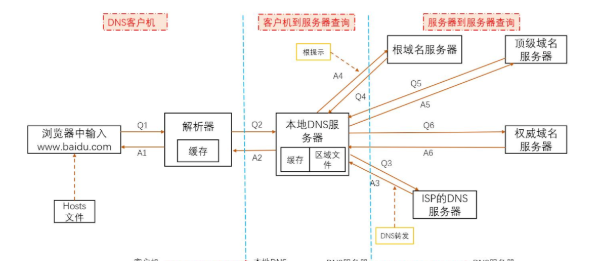

了解了 CDN 的防护原理后,我们再来看看 DNS 系统如何影响网络架构。

第二部分:DNS(域名系统)完整架构学习

DNS 就像互联网的"电话簿",把好记的域名翻译成电脑能懂的 IP 地址,掌握它是网络学习的基础。

DNS 中常见记录包括这些类型:

一、A 记录

作用是将域名映射为 IPv4 地址,就像电话簿里人名对应固定电话号。

二、AAAA 记录

可以理解为 IPv6 版本的 A 记录,对应着新一代的网络地址。

三、CNAME(别名记录)

作用是将一个域名指向另一个域名,类似给常用联系人设置的昵称。

四、MX 记录(重点)

专门用于指定邮件接收服务器的位置。特别要点是,邮件服务器必须与外网直连,因此没办法隐藏真实 IP,这一点我们后面会详细解释。

举个例子,它的结构通常是这样的:

example.com→ MX → mail.example.com→ A 记录 → 一个公开可访问的真实 IP

五、TXT 记录(重点:SPF)

TXT 记录就像给域名贴的便签,常用于记录各种额外信息,其中最重要的就是 SPF。

SPF:指定哪些 IP/域名可以代表这个域名发送邮件,防止别人伪造你的域名发邮件

DKIM:给邮件加上数字签名,验证邮件有没有被篡改

DMARC:制定邮件验证失败时的处理策略

SPF 格式示例:

v=spf1 ip4:1.2.3.4 include:_spf.example.net ~all

这里的信息有助于我们理解一个企业的邮件系统结构,例如:

- 他们使用了哪些邮件服务器

- 是自己搭建邮件系统还是使用第三方服务

- 邮件发送是否在独立的机器上进行

这些都是认识互联网架构的重要基础。

六、NS 记录

用来指定域名的权威 DNS 服务器,代表"谁在管理这个域名的 DNS 配置",就像指明某个小区由哪家物业公司管理一样。

第三部分:DNS 信息与网络架构的整体理解

DNS 本身并不是漏洞,但它就像建筑的蓝图一样,能让我们理解一个组织的网络布局、服务分布模式和架构策略。

一、通过 DNS 认识 Web 服务体系

当你查询一个域名的 A 记录时,你会发现很多有用信息:

- 该域名是否使用了 CDN

- 是否采用了多节点、多 IP 的负载均衡策略

- 是否启用了地域调度(例如 Cloudflare、Akamai、国内的阿里云 CDN 等)

一个典型的情况是:

www.example.com → 指向 CDN 节点(例如 104.x.x.x)

这意味着:

- 网站前端使用了 CDN 加速

- 静态资源可能被缓存起来了

- Web 业务入口被代理保护着

二、通过 MX 记录理解邮件系统设计

邮件系统可以说是互联网基础设施中最必须公开、最透明的部分之一。

从 MX 记录中我们可以了解到很多信息:

1.企业是自建邮件系统,还是使用云服务?

2.自建的例子:mail.example.com(企业自己的服务器)

第三方托管的例子:mx1.qq.com、mx1.aliyun.com、smtp.partner.com

1.邮件系统是否是分布式的?

2.通常会设置多个 MX 优先级:

- 优先级 10:主服务器

- 优先级 20:备用服务器

- 优先级 30:灾备服务器

这样可以保证邮件系统的稳定可用性,就像出行时准备多种交通方式备选一样。

1.邮件系统是否与 Web 系统分离部署?

2.如果 MX 指向独立的子域名,如:mail.example.com、mta.example.com、mx1.example.net

三、通过 TXT/SPF 理解邮件安全策略

SPF(Sender Policy Framework)就像给邮件系统设置的"门禁卡",用于定义哪些服务器可以代表域名发送邮件。

学习 SPF 能帮助你理解企业邮件系统的安全策略。

SPF 中的常见字段含义很容易理解:

- ip4:x.x.x.x → 允许这个 IP 地址发送邮件

- include:_spf.xxx.net → 引入第三方邮件发送服务

- -all → 非指定来源的邮件全部拒绝(最严格)

- ~all → 非指定来源的邮件标记为可疑(常见设置)

从 SPF 记录中能揭示一些重要信息:

1.邮件是否由多个系统发送?例如企业公告、系统通知、营销邮件等可能来自不同的发送平台。

2.企业是否采用专业邮件服务?如企业可能使用:

- SendGrid

- Amazon SES

- 阿里云 DirectMail

- 腾讯邮件推送

SPF 会展示 include 规则,这有助于你理解其邮件生态系统。

3.邮件系统是否有良好的反垃圾策略?

- -all → 强制严格模式

- ~all → 中等保护级别

- ?all → 宽松模式

这些设置直接体现了企业是否重视邮件安全。

四、通过 CNAME 了解服务是否模块化部署

CNAME 记录会展示一个域名是否作为"别名"存在,例如:

api.example.com → api-service.cloudprovider.com

static.example.com → cdn.provider.net

img.example.com → bucket.oss-cn-shanghai.aliyuncs.com

这能帮助你理解:

- 静态资源是否托管在对象存储(OSS/COS)上

- API 是否部署在云托管平台或独立节点

- 前后端是否采用了分离架构

这些都是判断一个系统架构成熟度的重要参考。

五、通过 NS 记录理解域名的托管方式

NS记录表示谁负责管理域名的 DNS 配置信息,就像指明某个房产由哪家中介公司负责管理一样。

常见的情况有这些:

1.使用云服务托管,例如:

- 阿里云 DNS

- 腾讯云 DNSPod

- Cloudflare

- 华为云 DNS

选择这些通常代表企业倾向使用成熟的云服务,安全防护能力相对较高。

2.使用第三方服务商,例如:

- GoDaddy

- Namecheap

这可能是国际化企业常用的方案。

3.自建 DNS 服务器,例如:ns1.example.com、ns2.example.com

六、DNS 信息如何揭示网络整体结构(合规视角)

通过学习和分析 DNS 信息,你可以认识到一个组织的网络架构特点:

1.哪些服务适合走 CDN、哪些不适合,合理区分:

- Web 服务:适合 CDN 加速和保护

- 邮件系统:不适合 CDN,需要直连

- 后台服务:通常保持直连访问

2.服务是否采用模块化设计,例如:

- Web 和 API 分离部署

- 邮件系统独立运行

- 静态资源上云存储

- 主备服务器策略

3.企业是否采用混合架构(云 + 本地),你可以看到:

- 某些系统使用云托管服务

- 某些系统部署在本地数据中心

- DNS 策略如何协调这些分布式系统

4.企业对安全的关注程度,通过这些方面可以看出:

- SPF 记录的严格程度

- 是否开启 DNSSEC 安全扩展

- 邮件系统是否分级部署

这些都能反映出企业的安全建设水平。

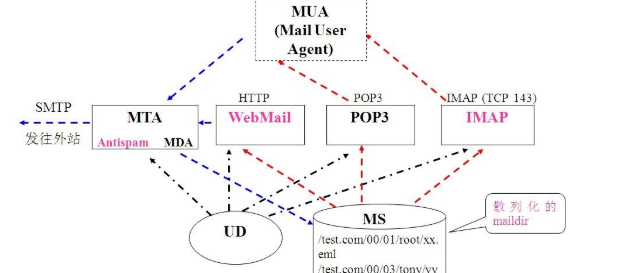

第四部分:邮件系统为什么必须公开 IP

在互联网生态中,电子邮件是一个非常独特的系统,它的设计原则源自几十年前的开放网络理念,和我们现在常用的即时通讯工具很不一样。

一、邮件系统的核心模型:MTA(邮件传输代理)

邮件系统依赖 MTA(Mail Transfer Agent,邮件传输代理)来工作,常见的有这些:

- Postfix

- Exim

- Sendmail

- Microsoft Exchange

企业级云邮件系统(腾讯企业邮、阿里企业邮等)

邮件从发件人发送到收件人之间会经过多个 MTA 节点,每个节点都必须可以直接访问下一跳,就像接力赛跑一样需要选手之间准确传递接力棒。

因此邮件系统必须完全遵循:开放、直连、可达的原则。

如果你的邮件服务器收不到来自互联网其他邮件服务器的连接,那么你也就无法接收邮件,这和不打开家门就收不到快递是一个道理。

二、为什么不能用 CDN?

核心原因很简单:

邮件收发需要端到端的直接通信,而 CDN 本质是代理和缓存中转服务,并不适用于 SMTP 这种邮件协议。

SMTP 协议有这些特点:

- 基于 TCP 点对点直接通信

- 连接过程要求原始服务器真实在线

- 数据不能被缓存,也不能被修改

- 需要直接握手与认证

而 CDN 节点本质上是"中间层"。SMTP 协议无法由 CDN 代理,因此邮件服务器必须直连公网。

这就是为什么 MX 记录通常会暴露邮件服务器真实 IP 的原因。

三、邮件系统公开 IP 不等于不安全

很多企业反而会采取多种措施来保护邮件安全:

- 使用独立的邮件服务器,与其他服务隔离

- 使用专业供应商托管(如腾讯企业邮等)

- 使用安全网关设备过滤垃圾邮件

- 配置 SPF、DKIM、DMARC 等安全机制提升安全性

因此公开 IP 是邮件系统的基本需求,而不是安全隐患。

第五部分:DNS 记录与企业网络结构

DNS 记录本身并不是漏洞,但它们就像企业网络的"名片",可以展现出"架构层面的信息"。

当你查询一个域名时,通常可以了解到这些情况:

一、企业的基础服务是否分离部署?

例如:

- web.example.com 使用 CDN 加速

- mail.example.com 使用独立服务器

- api.example.com 使用专用节点

- static.example.com 指向对象存储(OSS、COS)

通过这些记录可以理解其系统分工设计。

二、是否自建邮件系统?

如果 MX 指向外部服务,如:

- smtp.qq.com

- mx1.aliyun.com

那么很可能邮件系统使用的是第三方服务。

如果 MX 指向企业自有域名,如:mail.example.com

则说明企业可能自建了邮件系统,或使用自定义的企业云服务。

三、SPF 展示邮件发送来源策略

SPF 记录可能会呈现这些信息:

- ip4:xxx.xxx.xxx.xxx → 企业自行管理的发信服务器

- include:_spf.provider.com → 使用第三方群发或事务提醒系统

- include:_spf.email-marketing.com → 使用专业邮件营销平台

- -all / ~all → 邮件安全策略的强弱程度

这些信息直接体现了邮件系统的管理方式。

四、NS 记录展现 DNS 托管商选择

例如:

- 阿里云

- 腾讯云

- Cloudflare

- DNSPod

- Microsoft365

本文内容仅供参考,不构成任何专业建议。使用本文提供的信息时,请自行判断并承担相应风险。