防火墙有哪些功能与局限?

今天我们介绍网络安全中的重要工具——防火墙。防火墙是构建网络安全边界的首要防线,就像小区门卫一样管进管出,仅允许授权合法流量通过,保护内部网络免受未授权访问、攻击与破坏。

一、防火墙功能与局限

1、通用功能

防火墙位于两个或多个网络(如内网与外网)间的安全系统(可以是硬件、软件或两者结合),用于强制执行访问控制策略,监控过滤流经的网络流量。

我们经常配置的可访问端口和IP就是在防火墙上实现的,防火墙一般有以下功能:

2.防火墙的弊端有哪些

- 防火墙是在网络中加了一层数据检查,所以可能影响网络性能,深度检测会带来延迟和吞吐量下降。

- 防火墙不能防御内部攻击,对内部用户恶意行为无能为力,也就是说无法对内网络安全提供保障。

- 无法防范基于API的攻击:API攻击主要针对业务系统程序对外暴露的API,从逻辑漏洞、数据安全、权限控制漏洞、安全配置等方面发起攻击,隐蔽性强难以进行辨别,传统的系统安全防护手段如IPS、防火墙无法进行有效拦截。

3.Web应用防火墙(WAF)的局限

WAF应用防火墙用于监视、过滤和阻挡进出Web应用的HTTP流量。其主要目的是保护Web应用免受各种网络攻击,如XSS(跨站脚本)、SQL注入、会话劫持等。但在针对API的攻击中,WAF的局限性主要表现为以下几点:

- 容易产品误报和漏报:虽然WAF能够分析流量上下文,但通常基于事先定义的规则和模式来检测和阻止攻击,需要经常进行维护管理,而且容易产生误报和漏报。

- 难以监测加密数据:API往往采用HTTPS进行加密通信、并采用身份验证机制如API密钥或令牌,使得WAF验证难以直接检查和解析API内容。

- 防以防范低频攻击:低频攻击通过缓慢但持续地向API发送恶意请求,很难被WAF即时识别和拦截,具有很强的隐蔽性,该类攻击会逐渐耗尽系统资源,最终导致服务中断。

- 数据内容深度解析不足:API的交互数据往往包含复杂的业务逻辑和敏感信息,如授权问题、访问控制等,需深入理解API功能逻辑,WAF在解析这些数据时无能为力。

- API资产和日志监控不足:WAF通常侧重于Web应用层面的监控,而对于API资产的全面梳理和日志的深度分析存在不足,难以及时发现并处置潜在的API安全风险。

二、防火墙分类

防火墙技术不断发展,从简单到复杂、从基础到高级。

从总体上来说,防火墙技术可分为网络级防火墙和应用级防火墙两类。网络级防火墙用来防止整个网络出现外来非法的入侵。例如,分组过滤和授权服务器就属于这一类。前者检查所有流入本网络的信息,然后拒绝不符合事先制定好的一套准则的数据;而后者则检查用户的登录是否合法。应用级防火墙由应用程序进行接入控制,通常使用应用网关或代理服务器来区分各种应用。例如,可以只允许 WWW 应用,而阻止FTP应用。

1.详细分类

在实际应用中,可以根据不同的应用对防火墙进行更加详细的划分,具体如下:

| 类型 | 工作层级 | 工作原理 | 优点 | 缺点 |

|---|---|---|---|---|

| 包过滤防火墙 | 网络层 & 传输层 | 检查每个IP包源/目标IP、端口、协议等头信息,与规则列表匹配 | 速度快、开销小、对用户透明 | 无法检查数据内容、难处理分片包、无法防止IP欺骗、配置复杂易出错 |

| 状态检测防火墙 | 网络层 & 传输层 | 检查包头部信息并跟踪连接状态,只允许合法连接后续包通过 | 比包过滤更安全、能识别非法报文、性能较好 | 仍无法深度检查应用层数据内容 |

| 应用代理防火墙 | 应用层 | 隔离内外网,代理服务器为内部用户向外部服务器发起连接,理解应用层协议 | 安全性最高、能深度检查内容、隐藏内网结构、提供详细日志 | 速度慢、延迟高、需开发代理、对用户不透明 |

| 下一代防火墙 | 深度包检测 | 融合以上技术,增加应用识别与控制、集成入侵防御系统、集成威胁情报、高级恶意软件防护 | 可视性高、管控精细、能应对现代混合威胁 | 配置复杂、成本高昂、可能成性能瓶颈 |

3、具体应用——包过滤防火墙

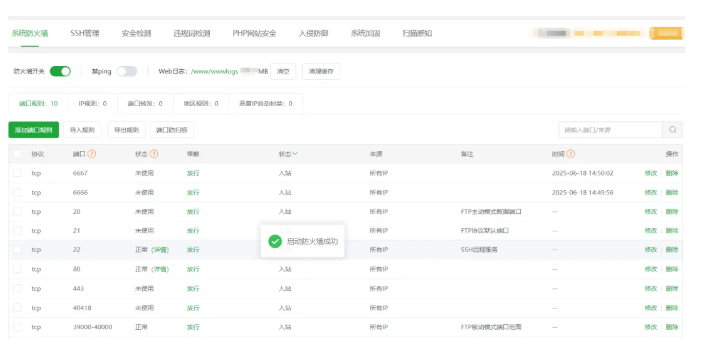

系统自带的防火墙,大负责端口的进出管理,允许添加端口规则,禁Ping访问。

添加具体访问规则如下:

4、硬件防火墙

将防火墙功能通过硬件设施实现,提供深度包检测服务,支持联网对比分析威胁。

三、防火墙的部署模式

经典部署方案安全性与复杂性递增。

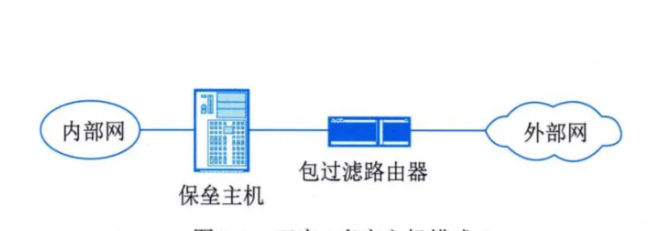

双宿/多宿主机模式

一台至少两块网卡的堡垒主机作防火墙,一块接内网,一块接外网,禁用主机路由功能,数据流由防火墙代理软件处理。

实现内外网物理隔离,安全性较高,但存在单点故障,堡垒主机被攻破内网暴露。

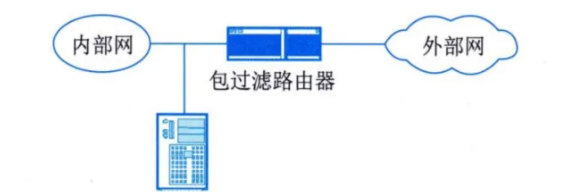

屏蔽主机模式

由包过滤路由器和堡垒主机组成,路由器第一层过滤,堡垒主机提供代理服务第二层控制。双重保护,比双宿主机灵活。路由器过滤规则配置关键,配置错误有风险,堡垒主机是潜在单点故障。

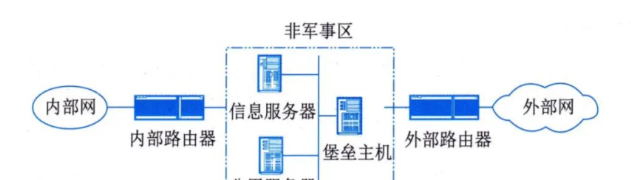

屏蔽子网模式(最安全)

用两个包过滤路由器创建隔离区(DMZ),堡垒主机和公共服务放DMZ中,一个路由器在外网和DMZ间,一个在DMZ和内网间。提供深度防御,即使DMZ被攻破,攻击者仍需突破内网路由器。

本文内容仅供参考,不构成任何专业建议。使用本文提供的信息时,请自行判断并承担相应风险。